System kontroli dostępu SKD

Dostęp do budynków, całych stref w tych budynkach, czy też konkretnych pomieszczeń tradycyjnie kontroluje się za pomocą zamków i kluczy. Taka kontrola dostępu ma jednak kilka wad:

- w przypadku korzystania w jednego wejścia przez wiele osób komplikuje się kontrolowanie dostępu do kluczy,

- w przypadku zgubienia klucza najczęściej należy wymienić wkładkę bębenkową wraz ze wszystkimi wydanymi kluczami, bądź cały zamek do drzwi (w końcu nie wiadomo, czy klucz nie został skradziony lub znaleziony przez niepowołana osobę),

- w przypadku zwolnienia się pracownika należy w zasadzie postąpić, jak wyżej - nawet jeżeli pracownik zwróci klucz (klucz dorobić jest bardzo łatwo),

- w przypadku osoby mającej dostęp do wielu pomieszczeń najczęściej pojawia się konieczność noszenia pęku kluczy.

I chociaż należy tutaj wspomnieć o istnieniu systemów wspólnego klucza "master key", to jednak system kontroli dostępu wraz ze swoją funkcjonalnością znacznie przewyższa te systemy. Dzięki oprogramowaniu administrator systemu może w szybki i prosty sposób przydzielać poszczególnym osobom dostęp do stref chronionych i określać harmonogramy tego dostępu.

Systemy kontroli dostępu znajdują coraz powszechniejsze zastosowanie w różnego rodzaju firmach i przedsiębiorstwach do określania dostępu do materiałów i urządzeń oraz informacji i dokumentów. W szpitalach, urzędach i budynkach użyteczności publicznej system kontroli dostępu umożliwia oddzielenie stref publicznych od służbowych. W szkołach pomaga w zapewnieniu bezpieczeństwa uczniów.

Ważny podkreślenia jest również fakt, iż systemy kontroli dostępu są coraz częściej integrowane z systemami alarmowym SSWiN, czy systemami telewizji przemysłowej, co znacznie podwyższa funkcjonalność integrowanych systemów. W przypadku integracji z systemami pożarowymi SSP jest możliwe wymuszone otwarcie wszystkich przejść w systemie kontroli dostępu w przypadku wykrycia pożaru.

1. System kontroli dostępu - co to jest?

System kontroli dostępu ma za zadanie ograniczenie dostępu nieuprawnionych użytkowników do określonych stref i zapewnienie dostępu do stref chronionych dla użytkowników uprawnionych. Każdy system składa się przynajmniej z dwóch rodzajów urządzeń. Po pierwsze są to urządzenia wejściowe decydujące o udostępnieniu chronionych stref (szyfratory, czytniki kart, skanery) i urządzenia wyjściowe realizujące to udostępnianie (rygle elektromagnetyczne, zamki elektryczne, bramki, szlabany). Za pomocą oprogramowania operator systemu może szybko nadawać i zmieniać uprawnienia poszczególnym osobom.

Identyfikowanie użytkowników w systemie kontroli dostępu może być realizowane przez urządzenia wejściowe na wiele sposobów. W najprostszym przypadku może to być szyfrator numeryczny lub alfanumeryczny. W takim przypadku dostęp do określonej strefy uzyskuje się po wprowadzeniu kodu. W lepszych systemach stosuje się identyfikatory w postaci kart z nadrukowanym kodem kreskowym, kart magnetycznych, kart zbliżeniowych lub kart czipowych. Dane z tych identyfikatorów są odczytywane przez odpowiednie czytniki kart. W systemach z wysokim stopniem zabezpieczeń stosuje się czytniki biometryczne (skanery). Mogą to być na przykład czytniki linii papilarnych oraz czytniki siatkówki i tęczówki oka. Podstawową funkcją tych wszystkich czytników jest odczyt identyfikatora (PIN, karta, odcisk palca itp.) i przesłanie danych do urządzenia nadrzędnego, które porównuje otrzymane informacje z danymi zapisanymi w bazie danych i podejmuje decyzję o reakcji systemu.

Prosty system kontroli dostępu

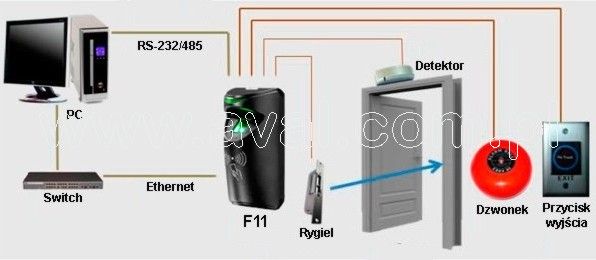

W przedstawionym na powyższym rysunku systemie kontroli dostępu inteligentny czytnik z wbudowanym kontrolerem decyduje o otwarciu drzwi. Po pozytywnym zweryfikowaniu użytkownika podaje sygnał sterujący do rygla elektromagnetycznego. Po zwolnieniu rygla drzwi mogą zostać otwarte. Z kolei przycisk wyjścia umożliwia otwarcie drzwi od środka. Może to być standardowy przycisk wyjścia w przypadku kontroli jednostronnej lub przycisk wyjścia awaryjnego w przypadku kontroli dwustronnej. W przypadku kontroli dwustronnej jeden z czytników nie ma wbudowanego sterownika. Odczytane dane są przesyłane do sterownika umieszczonego w drugim czytniku i tenże sterownik podejmuje decyzję o otwarciu drzwi.

W przypadku połączenia wszystkich urządzeń w sieć potrzebne są jeszcze urządzenia sterujące i zbierające dane. Zadania te mogą być realizowane za pomocą dedykowanych kontrolerów lub komputerów pracujących w sieci i odpowiedniego oprogramowania. Za pomocą sterownika systemowego można bardzo łatwo i szybko zmienić lub odebrać danej osobie uprawnienia dostępu do określonych stref, czy kontrolowanych pomieszczeń.

W miarę rozbudowany system kontroli dostępu zapewnia:

- centralne określanie uprawnień poszczególnych użytkowników,

- natychmiastową identyfikację użytkownika,

- kontrolę nad obecnością poszczególnych użytkowników w chronionych strefach,

- bieżące informacje o zdarzeniach w systemie,

- łatwe i wygodne sterowanie zaporami.

Podstawowe zadanie systemu kontroli dostępu to niedopuszczenie do chronionych stref osób nie mających odpowiednich uprawnień. System redukuje więc ryzyko strat związanych z kradzieżą mienia lub informacji oraz zwiększa bezpieczeństwo osób przebywających na terenie zabezpieczanego obiektu. W firmach kontrola dostępu uniemożliwia również niekontrolowane opuszczanie stanowiska pracy przez pracowników. Ponadto dzięki rejestracji czasu wchodzenia i wychodzenia z firmy można już stosunkowo łatwo zrealizować system rejestracji czasu pracy. To już tylko kwestia odpowiedniego oprogramowania i spraw organizacyjnych.

Systemy kontroli dostępu mogą też służyć zwiększeniu bezpieczeństwa w szkołach. W ten sposób można łatwo kontrolować dostęp do szatni, pomieszczeń gospodarczych, czy pokoju nauczycielskiego. System kontroli dostępu może w ogóle ograniczyć wstęp osób niepowołanych na teren szkoły. Takie rozwiązanie może pomóc w rozwiązaniu chociażby problemu handlu narkotykami.

Również w szpitalach system kontroli dostępu umożliwia personelowi medycznemu dostęp do określonych stref zgodnie z rzeczywistymi potrzebami. Zaś pacjentom i odwiedzającym uniemożliwia dostęp do chronionych stref służbowych. Ci mogą poruszać się tylko po ściśle wyznaczonych obszarach. Jest to ważne dla bezpieczeństwa pacjentów, właściwego zabezpieczenia leków, sprzętu i dokumentacji medycznej.

W połączeniu z systemem sygnalizacji włamania i napadu, czy telewizji przemysłowej system kontroli dostępu może zablokować wyjścia w przypadku stwierdzenia włamania. W ten sposób blokuje drogę ucieczki włamywaczowi do czasu pojawienia się ochrony. W połączeniu z systemem sygnalizacji pożaru może odblokować wszystkie wyjścia w przypadku stwierdzenia pożaru. Dzięki temu możliwa jest szybka i sprawna ewakuacja wszystkich ludzi z chronionego obiektu.

Jednak kontrola dostępu znajduje zastosowanie nie tylko w firmach i instytucjach. Oprócz pomieszczeń biurowych, magazynów i serwerowni systemy kontroli dostępu znajdują zastosowanie również na wyciągach narciarskich i parkingach. W przypadku parkingów płatnych system kontroli dostępu może służyć do wprowadzenia automatycznego rozliczania użytkowników. W przypadku parkingów osiedlowych kontrola dostępu podnosi poziom bezpieczeństwa i zabezpiecza lokatorów przed zajmowaniem wolnych miejsc postojowych przez osoby postronne. Ma to coraz większe znaczenie chociażby w związku z ciągłym poszerzaniem stref płatnego parkowania w miastach.

2. Identyfikatory - transpondery

Każda ze stref (ciągi komunikacyjne, oddzielne pomieszczenia), do której wejście wymaga kontrolowania, staje się dostępna wyłącznie dla uprawnionych osób. Oprócz sterowania zaporami fizycznymi (drzwi, śluzy) bardziej rozbudowany system kontroli dostępu umożliwia również identyfikację osób i rejestrację ruchu. Obok tradycyjnych już szyfratorów numerycznych oraz rzadko stosowanych kart magnetycznych coraz większe znaczenie zdobywają karty zbliżeniowe RFID, pastylki Dallas iButton oraz nadajniki (piloty) radiowe. Wystarczy przydzielić każdemu pracownikowi własny kod cyfrowy, którym otwiera drzwi, własną kartę magnetyczną lub zbliżeniową, pastylkę Dallas, nadajnik z charakterystycznym kodem itd.

Karty magnetyczne

Tradycyjne karty magnetyczne odchodzą już w przeszłość, chociaż znacznej poprawie uległy parametry tego typu nośników (taśma magnetyczna) i czytników. Ponadto zajmują bardzo mało miejsca, mają ogromne ilości niepowtarzalnych kodów i mogą być wykorzystywane do kilku celów (np. kontrola dostępu i identyfikacja osób). Jednakże odczyt danych z karty magnetycznej wymaga kontaktu z głowicą czytnika (podczas przesuwania). Stąd też w czasie użytkowania zużywa się zarówno karta magnetyczna, jak i czytnik. Karty magnetyczne mogą ulec przypadkowemu zniszczeniu (np. złamaniu). Na podobnej zasadzie działają klucze magnetyczne (w formie breloczka), gdzie w tworzywie zalewane są małe magnesiki. Jeżeli takich magnesików jest wystarczająco dużo, wówczas nie ma obawy, że kody mogą się powtórzyć. Otwieranie drzwi następuje po przyłożeniu elektronicznego klucza do czytnika. Kluczyki są bardzo odporne zarówno na długotrwałe użytkowanie, jak i na zniszczenie.

Karty zbliżeniowe i breloki zbliżeniowe RFID

Początki identyfikacji radiowej RFID (Radio-frequency identification) sięgają lat czterdziestych ubiegłego wieku. Pełna identyfikacja radiowa pojawiła się w latach sześćdziesiątych ubiegłego wieku. W celu identyfikacji obiektu wykorzystywana jest technika, która wykorzystuje fale radiowe do przesyłania danych oraz zasilania układu elektronicznego stanowiącego etykietę obiektu przez czytnik. W zależności od konstrukcji technika ta umożliwia odczyt etykiet z odległości od kilkunastu centymetrów do kilku metrów od anteny czytnika. Pasywne transpondery nie mają własnego zasilania. Gdy znajdą się w polu elektromagnetycznym o częstotliwości rezonansowej układu odbiorczego gromadzą odebraną energię w kondensatorze zawartym w transponderze. Po odebraniu wystarczającej energii transponder wysyła odpowiedź zawierającą kod.

Najczęściej w systemach kontroli dostępu są stosowane plastykowe karty zbliżeniowe typu UNIQUE 125kHz EM. Z wyglądu przypominają bankową kartę płatniczą. Karty zbliżeniowe mają wbudowany w sobie układ scalony z pamięcią zawierającą wpisany kod. Mają też wbudowaną antenę. Karty zbliżeniowe są zasilane na zasadzie indukcji magnetycznej (najczęściej) i pobierają energię emitowaną przez czytnik. Energia ta wzbudza cewkę karty i zasila układ scalony karty zbliżeniowej. Układ scalony wysyła sygnał przez cewkę karty. Sygnał ten jest z kolei odbierany przez czytnik i rozpoznawany. Dzięki takiemu rozwiązaniu karty zbliżeniowe nie wymagają wkładania do czytnika. Wystarczy jedynie zbliżenie karty do czytnika - nawet bez wyjmowania z kieszeni, czy torebki. Standardowe karty zbliżeniowe działają na odległość od kilku do kilkunastu centymetrów. Czytnik zbliżeniowy może być ukryty w ścianie - taki system jest więc odporny na uszkodzenia i dewastacje.

Są również aktywne karty zbliżeniowe z własnym zasilaniem (z wbudowanymi bateriami), co umożliwia zwiększenie zasięgu nawet do kilku metrów. Dzięki temu charakteryzują się one znacznie większym zasięgiem. Należy jednak podkreślić, iż po wyczerpaniu się baterii kartę taką należy wyrzucić.

Często spotyka się również transpondery zbliżeniowe standardu UNIQUE 125kHz EM wykonywane w postaci breloczka. Od kart zbliżeniowych UNIQUE różnią się tylko formą zewnętrzną. Po przyczepieniu takiego breloczka do kluczy, trudno go zgubić. Poza tym raczej się nie połamie w kieszeni.

Brelok zbliżeniowy plastykowy

UNIQUE 125kHz EM

W ostatnich latach coraz popularniejsze stają się nieco bardziej skomplikowane systemy, które pracują na wyższych częstotliwościach i zapewniają zasięg nawet do kilku metrów. Tutaj najpopularniejszym systemem jest MIFARE pracujący na częstotliwości 13,56MHz. Jest to standard umożliwiający stosowanie zarówno prostych transponderów pamięciowych, jak i bardzo skomplikowanych – zawierających procesory obsługujące szyfrowanie W 1994 roku pojawiły się pierwsze karty MIFARE Classic 1k. Później były następne wersje. W 2002 roku do sprzedaży trafiły karty MIFARE 4k. Karty MIFARE najczęściej są stosowane w systemach rejestracji czasu pracy, systemach identyfikacji użytkownika i systemach kontroli dostępu. Przy okazji można wspomnieć, że karty MIFARE coraz częściej służą do zastępowania tradycyjnych biletów papierowych.

Pastylki Dallas iButton

Coraz częściej w systemach kontroli dostępu spotyka się pastylki Dallas. Rozwiązanie zostało wprowadzone przez firmę Dallas Semiconductor, stąd też wzięła się nazwa pastylka (klucz) Dallas (ang. Dallas key). W zasadzie jest to nazwa przestarzała, bowiem obecnie stosuje się już nazwę iButton. W każdym razie klucz iButton (pastylka Dallas) to układ scalony umieszczony w obudowie o średnicy 16mm. Obudowa jest wykonana z nierdzewnej stali. Górna i dolna część obudowy są od siebie oddzielone pierścieniem izolacyjnym z polipropylenu. Obie te części stanowią wyprowadzenie interfejsu 1-Wire, poprzez który jest realizowana wymiana informacji z układem scalonym. W klasycznym wykonaniu pastylka Dallas iButton nie ma wbudowanego źródła energii. Układ scalony wykorzystuje zasilanie z interfejsu 1-Wire.

Każda pastylka Dallas iButton ma unikalny i niezmienialny kod. Kod ten zawiera typ układu oraz indywidualny numer wytwarzany poprzez przepalenie laserem odpowiednich połączeń w układzie. Szesnastkowy adres alfanumeryczny jest odczytywany przez odpowiedni czytnik i używany do identyfikacji typu układu, jak i jego numeru. Czytnik weryfikuje te dane z informacją zapisaną w pamięci. Jeżeli numer pastylki się zgadza, wtedy wysterowuje przekaźnik sterujący otwarciem przejścia.

Hermetyczna obudowa ze stali nierdzewnej czyni pastylki Dallas iButton bardzo odporne na oddziaływanie czynników zewnętrznych. Pastylkę można obawy uszkodzenia upuścić, można nawet na nią stanąć. Pastylka Dallas iButton jest umieszczana z reguły w plastykowym uchwycie z otworem. Taki uchwyt umożliwia zawieszenie na smyczy lub dołączenie transpondera do breloka na klucze. Pastylki Dallas iButton są projektowane i wykonywane tak, aby wytrzymywały co najmniej 10 lat.

Piloty

Ponadto w systemach kontroli dostępu stosuje się nadajniki (piloty) oddziałujące na czytnik za pomocą fal radiowych. Zasięg oddziaływania wynosi od kilkudziesięciu do kilkuset metrów. Takie rozwiązania stosuje się z miejscach narażonych na wandalizm oraz przy bramach wjazdowych na posesję i bramach garażowych. Zaletą jest to, że nie ma konieczności wysiadania z pojazdu, ani nawet otwierania okna w celu zbliżenia karty do czytnika. W tym miejscu należy również podkreślić fakt, iż identyfikowanie użytkowników może następować również na podstawie tablicy rejestracyjnej pojazdu.

3. Czytniki zbliżeniowe i sterowniki kontroli dostępu

Zasada pracy systemu kontroli dostępu polega na konieczności wprowadzenia znaków identyfikujących do czytnika. Niezależnie od tego, czy osoba pragnąca wejść do chronionego obszaru wprowadzi kod za pomocą klawiatury szyfratora, czy kod zostanie wczytany z karty magnetycznej lub zbliżeniowej, czy też będzie nadany drogą radiową czytnik musi otrzymać odpowiedni kod. Następnie czytnik przesyła otrzymany kod do sterownika (kontrolera dostępu). Czytniki dołączone do sterownika są rozróżniane za pomocą identyfikatorów, zatem system wie, gdzie zgłosił się użytkownik. W procesie konfiguracji systemu każdemu czytnikowi można zadeklarować indywidualną nazwę oraz typ (wejście, wyjście, wyjście służbowe). Po otrzymaniu kodu sterownik podejmuje odpowiadającą temu kodowi decyzję o otwarciu przegrody.

Czytnik zbliżeniowy jest wyposażony w antenę umożliwiającą odczyt. Często antenę taką można zainstalować poza korpusem czytnika np. osadzić obok w tynku, ponadto antenę można zamaskować (przykryć) dowolnym materiałem niemetalicznym. Dzięki temu nie ma w zasadzie możliwości zniszczenia takiego czytnika. Układy elektroniczne czytników przystosowanych do pracy w warunkach zewnętrznych są zabezpieczone przed wpływem wilgoci. Typowy zasięg czytników zbliżeniowych to 10-15cm.

Czytnik zbliżeniowy

PRT12LT-BK-G ROGER

Czytnik zbliżeniowy z klawiaturą

PRT42LT-B ROGER

Powyżej przedstawiono dwa wybrane czytniki zbliżeniowe wchodzące w skład rodziny urządzeń PRTxxLT Roger. Wszystkie czytniki zbliżeniowe wchodzące w skład tej rodziny charakteryzują się identyczną funkcjonalnością. Różnice między poszczególnymi czytnikami ograniczają się jedynie do środowiska pracy, konstrukcji mechanicznej oraz wyglądu obudowy. Zarówno przedstawiony powyżej czytnik zbliżeniowy PRT42LT, jak i czytnik zbliżeniowy PRT12LT-BK-G Roger mogą być wykorzystane jako terminale podłączone do nadrzędnego sterownika (kontrolera dostępu). Czytniki zbliżeniowe serii PRTxxLT Roger mogą być skonfigurowane do wielu popularnych formatów transmisji. Dzięki temu mogą współpracować z większością dostępnych na rynku kontrolerów dostępu. Czytniki te nie mogą pracować w trybie autonomicznym. Podstawowym zadaniem czytnika jest bowiem odczyt identyfikatora (karta zbliżeniowa EM 125kHz) i przesłanie danych do urządzenia nadrzędnego (sterownika).

Ogólnie rzecz ujmując sterownik kontroli dostępu może funkcjonować w trybie autonomicznym lub sieciowym. Często urządzenia autonomiczne mają możliwość - po dołączeniu dodatkowego czytnika - dwustronnego nadzorowania przejścia. Ponadto sterowniki są najczęściej przystosowane do współpracy z czujnikiem otwarcia drzwi w celu ciągłej kontroli stanu zamknięcia drzwi. Dodatkowo sterowniki współpracują z przyciskiem wyjścia, mają wyjście sterujące ryglem elektromagnetycznym, wyjście do współpracy z systemem alarmowym oraz wyjście alarmowe. W trybie pracy autonomicznej kontroler samodzielnie steruje dostępem bez konieczności komunikowania się z urządzeniami nadrzędnym. Jednak w trybie autonomicznym nie jest możliwa rejestracja zdarzeń ani podział użytkowników na grupy i definiowanie zmiennych w czasie praw dostępu (harmonogramów czasowych). Obie te funkcje stają się osiągalne w pracy sieciowej pod kontrolą komputera sterującego.

Kontroler dostępu PR611-S ROGER

z wbudowanym czytnikiem zbliżeniowym

Przedstawiony na powyższej fotografii kontroler dostępu PR-611-S firmy Roger został zaprojektowany z myślą o najbardziej popularnych systemach kontroli dostępu. Kontroler dostępu PR-611-S Roger ma wbudowany czytnik zbliżeniowy UNIQUE 125kHz EM. Kontroler może być wykorzystywany zarówno w instalacjach autonomicznych, jak i sieciowych do 1000 użytkowników. Wszystkie kontrolery dostępu serii PR611 firmy Roger są wyposażone w interfejs komunikacyjny RS485, który może zostać wykorzystany zarówno do ich programowania, jak i do komunikacji w systemie sieciowym. Kontrola dostępu na bazie kontrolerów PR611 może być zarządzana lokalnie za pośrednictwem portów szeregowych COM/USB albo zdalnie przez sieć komputerową WAN/LAN.

Przystosowany do montażu na szynie DIN kontroler dostępu PR102DR Roger jest przeznaczony do obsługi jednego przejścia. Może współpracować z 1 lub 2 czytnikami kart zbliżeniowych serii PRT (Roger). Kontroler dostępu PR102DR nie ma wbudowanego czytnika i współpracuje wyłącznie z czytnikami zewnętrznymi serii PRT w standardzie RACS Clock and Data. Jest to najprostsze urządzenie w serii kontrolerów zaawansowanych firmy Roger. Kontroler jest wyposażony w najistotniejsze funkcje, w tym bufor zdarzeń oraz zegar czasu rzeczywistego. Może pracować zarówno jako autonomiczna jednostka kontroli dostępu, jak i w zintegrowanym sieciowym systemie kontroli dostępu z centralami kontroli dostępu firmy ROGER. W trybie autonomicznym kontroler PR102DR Roger może dozorować obustronne przejście bez potrzeby komunikacji z urządzeniami nadrzędnymi.

Oprócz funkcji kontroli przejść odpowiedni program może rejestrować całość ruchu w chronionym obszarze (również nieuprawnione próby wejść). Informacje o zaistniałych zdarzeniach są w takim przypadku archiwizowane, aby mogły być w każdej chwili przekazane osobie zarządzającej systemem w postaci odpowiedniego raportu. Może to być realizowane w postaci wydruku, bądź też wyświetlane na ekranie komputera. Takie informacje mogą być również wykorzystywane do rejestracji czasu pracy RCP. Dzięki temu rozliczanie czasu pracy nie wymaga instalowania dodatkowych urządzeń w sieciowym systemie kontroli dostępu. Przygotowanie systemu do rejestracji czasu pracy polega na wyznaczeniu sterowników, które będą rejestrowały wejścia i wyjścia pracowników. Mogą to być oczywiście te same urządzenia, które sterują wejściem lub wyjściem z pomieszczeń lub z terenu zakładu pracy. W przypadku niektórych czytników można zmieniać dynamicznie - za pomocą klawiatury lub zewnętrznego przycisku - typ rejestrowanego przejścia (wejście/wyjście). Jest to niezbędne, gdy jeden czytnik ma za zadanie rejestrować wiele typów przejść.

Kontroler dostępu PR602LCD-O ROGER

z wbudowanym czytnikiem zbliżeniowym

Przykładowo kontrolery dostępu serii PR602LCD firmy Roger z wbudowanym czytnikiem kart zbliżeniowych standardu UNIQUE 125kHz EM mogą pracować zarówno jako autonomiczne jednostki kontroli dostępu, jak i w zintegrowanym sieciowym systemie kontroli dostępu z centralą CPR32-SE Roger. W trybie autonomicznym kontrolery dostępu PR602LCD mogą dozorować obustronne przejścia bez potrzeby komunikacji z urządzeniami nadrzędnymi. Zdarzenia są rejestrowane w wewnętrznym buforze kontrolera, zaś funkcje związane z czasem są sterowane przez jego wewnętrzny zegar.

Kontroler dostępu PR602LCD Roger rekomendowany jest do wykorzystania jako terminal w systemach Rejestracji Czasu Pracy. Jest on wyposażony w 4-wierszowy wyświetlacz LCD oraz zestaw czterech programowalnych klawiszy funkcyjnych, które mogą być wykorzystane jako przyciski wyboru rodzaju rejestracji (wejście do pracy, wyjście z pracy, wyjście służbowe itp.). Rejestracja czasu pracy jest realizowana w oparciu o rejestr zdarzeń pobierany z kontrolera i według zasad definiowanych przez operatora.

4. Czytniki pastylek Dallas iButton

Rozpoczęcie przesyłania informacji między pastylką Dallas iButton następuje po włożeniu pastylki do zagłębienia czytnika. Po prawidłowym przyłożeniu pastylki obie jej metalowe pokrywki łączą się elektrycznie z odpowiednimi elementami czytnika. Wówczas pastylka Dallas iButton jest zasilana i następuje inicjalizacja protokołu iButton i przesyłanie informacji. Informacje między pastylką Dallas iButton mogą być przesyłane z dwiema prędkościami. W trybie standardowym jest to 16kbps i w trybie overdrive jest to 142kbps.

Po odczytaniu numeru i identyfikacji pastylki Dallas iButton kontroler czytnika podejmuje decyzję o otwarciu przejścia.

Czytnik pastylek Dallas iButton

Przedstawiony na powyższej fotografii czytnik pastylek iButton CZ-DALLAS firmy Satel służący do odczytu unikatowego kodu pastylki iButton. Współpracuje z ekspanderem czytników pastylek DALLAS iButton CA-64 DR. Może być wykorzystywany przy realizacji funkcji kontroli dostępu w systemach alarmowych zbudowanych na bazie central INTEGRA. Czytnik pastylek CZ-DALLAS Satel ma wbudowaną dwukolorową diodę LED świecącą w kolorze czerwonym i zielonym, która może być wykorzystana do komunikacji centrali z użytkownikiem.

Tego typu rozwiązania coraz częściej spotyka się w systemach domofonowych. Umożliwia się w ten sposób wchodzenie lokatorów do domu bez konieczności otwierania drzwi za pomocą klucza.

5. Czytniki biometryczne

Przejścia w systemach kontroli dostępu mogą być kontrolowane nie tylko za pomocą kart i breloków zbliżeniowych, lecz również za pomocą sterowników biometrycznych. Najpopularniejszą metodą jest identyfikacja za pomocą linii papilarnych. Jest to metoda od dawna znana i stosowana wcześniej do identyfikacji odcisków palców przestępców. Obecny rozwój techniki umożliwia szybkie i niezawodne identyfikowanie linii papilarnych. Czytniki linii papilarnych są wyposażone w odpowiednia pola skanujące, do których przykłada się wybrany palec. Urządzenie bada linie papilarne oraz sprawdza układ punktów charakterystycznych i na tej podstawie dokonuje identyfikacji.

Rozpoznawanie użytkowników może realizowane przez porównanie zeskanowanego odcisku palca w wzorami zapisanymi w pamięci czytnika (tzw. tryb 1:N). Może też być realizowane poprzez porównanie z odciskiem palca zapamiętanym w karcie zbliżeniowej (tzw. tryb 1:1). To ostatnie rozwiązanie zapewnia najwyższą, trzecią klasę rozpoznawania w systemie kontroli dostępu. Jest to również ważne dlatego, że wychodzi naprzeciw najnowszym tendencjom, aby w systemach rejestracji czasu pracy dane biometryczne pracowników były przechowywane na nośnikach należących do nich.

Czytnik linii papilarnych F11

z wbudowanym czytnikiem zbliżeniowym

Przykładem urządzenia biometrycznego jest czytnik linii papilarnych F11 ZK Technology EU. Jest on przeznaczony do stosowania w systemach kontroli dostępu jako biometryczny punkt identyfikacji użytkowników. Umożliwia zarejestrowanie 1500 wzorów linii papilarnych użytkowników. Dodatkowo sterownik F11 ma wbudowany czytnik EM 125kHz (Unique) i pamięć 10 000 kart zbliżeniowych.

Urządzenie może komunikować się z kontrolerem dostępu za pośrednictwem interfejsu Wiegand. Format wyjściowy może być konfigurowany przez użytkownika z długością kodu od 26 do 64 bitów. Urządzenie może współpracować ze wszystkimi kontrolerami Roger obsługującymi format Wiegand. Mogą to być kontrolery PR402DR, PR602LCD i PR411DR. Programowanie urządzenia może być realizowane bezpośrednio z poziomu oprogramowania PR Master lub za pomocą dedykowanego programu za pośrednictwem interfejsu RS232/RS485 lub sieci Ethernet.

Czytnik linii papilarnych F11 może też działać jako autonomiczny system kontroli dostępu. Ma wbudowany przekaźnik do sterowania ryglem elektromagnetycznym i wejście do podłączenia przycisku wyjścia.

System kontroli dostępu z czytnikiem linii papilarnych F11 |

Czytnik linii papilarnych F11 może też pracować w trybie identyfikacji lub w trybie weryfikacji. W trybie identyfikacji dokonuje tylko odczytu linii papilarnych (lub odczytu karty zbliżeniowej). W trybie weryfikacji - oprócz odczytu odcisku palca - sprawdza jeszcze kartę zbliżeniową.

Przy instalowaniu tego typu urządzeń należy pamiętać o kilku zasadach. Czytnik linii papilarnych nie może być narażony na bezpośrednie oddziaływanie promieni słonecznych i silnych źródeł światła sztucznego. Silne światło może zakłócać działanie czytnika. Podczas montażu należy unikać również miejsc o dużym zapyleniu i dużej wilgoci.

Oprócz czytników linii papilarnych spotyka się również inne czytniki biometryczne. Wśród nich są:

- czytniki geometrii dłoni,

- czytniki obrazu tęczówki i siatkówki oka,

- czytniki rozpoznające rysunek żył,

- systemy rozpoznające brzmienie głosu.

6. Elektrozaczepy, rygle, elektromagnesy do drzwi

Większość systemów kontroli dostępu służy do kontrolowania drzwi lub krat oddzielających strefę niechronioną od chronionej. Należy jednak podkreślić, iż drzwi nie rozwiązują problemu identyfikacji osób koniecznej na przykład w przypadku prowadzenia ewidencji czasu pracy. Problem ten jest rozwiązywany za pomocą bramek obrotowych. W tych przypadkach wykorzystuje się najczęściej karty zbliżeniowe ze względu na prostotę procesu wczytywania kodu takiej karty. Dzięki bramkom obrotowym możliwe jest tylko indywidualne pokonywanie przejścia. W celu prawidłowej ewidencji czasu pracy stosuje się oddzielne czytniki dla osób wchodzących i wychodzących.

Przegrody stosowane w systemie kontroli dostępu muszą być odporne na narażenia i być przystosowane do natężenia ruchu osobowego występującego na kontrolowanym przejściu. Jeżeli zadaniem systemu jest ochrona większych wartości, wówczas drzwi muszą być odpowiednio odporne na próby sforsowania, no i oczywiście odpowiednio osadzone. Jeżeli jeszcze drzwi będą otwierały się za zewnątrz, to będą bardziej odporne na napór, bowiem siły będą przenosić się na futrynę.

W przypadku wszystkich przegród musi być oczywiście rozwiązany problem ewakuacji ludzi w przypadku zagrożenia (np. pożaru). W przypadku pożaru przegroda systemu kontroli dostępu (niezależnie od tego czy są to drzwi, czy bramka obrotowa) musi "ustąpić". Drzwi muszą mieć możliwość otwarcia awaryjnego. Może to następować za pomocą klucza lub też przycisku umieszczonego np. za małą szybką. Bramka obrotowa musi mieć możliwość odblokowania, bądź też wyłamania ramion ograniczających ruch.

Do blokowania drzwi stosuje się najczęściej następujące urządzenia:

- elektrozaczepy,

- rygle elektromagnetyczne,

- elektromagnesy do drzwi (zwory elektromagnetyczne),

- zamki elektroniczne.

Elektrozaczepy

Wśród elektrozaczepów można rozróżnić normalnie zamknięte (otwarcie wymaga podania napięcia) oraz normalnie otwarte (zamknięcie wymaga podania napięcia). Elektrozaczepy normalnie zamknięte są powszechnie znane z systemów domofonowych. Otwarcie wejścia do chronionego obiektu wymaga doprowadzenia napięcia w celu zadziałania urządzenia. W najprostszym przypadku wyjście następuje za pomocą klamki umieszczonej od strony chronionej. Takie rozwiązanie nie zapewnia jednak kontroli wyjść.

Elektrozaczepy normalnie otwarte są stosowane do blokowania przejść z ewentualną funkcją ewakuacyjną. Urządzenia takie są zamknięte tylko wtedy, gdy doprowadzone jest do nich napięcie zasilające. Po zdjęciu zasilania lub zniszczeniu (np. przepaleniu) przewodów zasilających blokady takie się otwierają. Należy jednak pamiętać, że do ciągłej pracy wymagają - w przypadku spodziewanych zaników napięcia zasilającego - zastosowania zasilania awaryjnego.

Elektrozaczep rewersyjny MCM 611 12VDC jest przeznaczony do stosowania jako element wykonawczy w systemach kontroli dostępu oraz przy wyjściach ewakuacyjnych. Służy do zdalnego, przewodowego odryglowywania drzwi i furtek wejściowych. Elektrozaczep rewersyjny MCM 611 12VDC jest normalnie otwarty (NO) bez zasilania. Oznacza to, że jego zamknięcie wymaga doprowadzenia napięcia zasilającego. W przypadku pracy ciągłej wskazane jest stosowanie zasilania awaryjnego. Przy zaniku napięcia bowiem kontrolowane drzwi będą otwarte. Elektrozaczep MCM 611 12VDC ma regulację położenia języka. Takie rozwiązanie umożliwia dokładne dopasowanie do zamka drzwiowego.

Elektrozaczep 1561 12VDC JIS jest przeznaczony przede wszystkim do systemów kontroli dostępu. Jest to elektrozaczep rewersyjny, czyli jest normalnie otwarty (NO) bez napięcia zasilającego. Solidna, wzmocniona konstrukcja elektrozaczepu oraz podwyższona wytrzymałość do 1000kg zapewniają, że to urządzenie serii High Security może być z powodzeniem stosowane w przypadku ciężkich drzwi wejściowych, np. metalowych drzwi w pomieszczeniach przemysłowych. Elektrozaczep ten jest wyposażony w czujnik sygnalizujący otwarcie lub zamknięcie drzwi.

Rygle elektromagnetyczne

Oprócz klasycznych elektrozaczepów coraz powszechniej stosuje się również rygle elektromagnetyczne trzpieniowe.

Przedstawiony na powyższym rysunku rygiel elektromagnetyczny JEB-220 Jantek jest zamykany po podaniu napięcia zasilającego; wtedy wysuwa się trzpień. Może być zatem stosowany w systemach kontroli dostępu, w wyjściach ewakuacyjnych i przeciwpożarowych. Rygiel ten jest wyposażony w funkcję automatycznego zamykania z regulacją czasu opóźnienia. Ma także sygnalizację zamknięcia i otwarcia. Rygiel JEB-220 Jantek jest również wyposażony w blokadę przed zadziałaniem przy niewłaściwym położeniu drzwi. Podobne właściwości ma przedstawiony obok rygiel trzpieniowy JEB-250 Jantek, z tym że może być zasilany napięciem 12Vdc lub 24Vdc.

Elektromagnesy do drzwi

Nieco łatwiejsze w projektowaniu i realizacji są przejścia blokowane za pomocą elektromagnesów. Przy małym poborze prądu elektromagnesy drzwiowe zapewniają one wytrzymałość na rozerwanie od 100 do 2000 kilogramów. Elektromagnesy do drzwi działają po doprowadzeniu napięcia zasilającego. Z tego też względu doskonale nadają się do przejść ewakuacyjnych. Ponadto doskonale nadają się do przejść o dużym natężeniu ruchu, bowiem nie mają żadnych ruchomych części mechanicznych, które mogłyby się zużywać. Na poniższych fotografiach przedstawiono elektromagnesy do drzwi pojedynczych i podwójnych.

W zależności od potrzeb wynikających z rodzaju drzwi i sposobu ich otwierania stosuje się różnego rodzaju uchwyty montażowe do elektromagnesów. Uchwyt montażowy typu L jest przeznaczony do instalowania elektromagnesu przy drzwiach otwierających się na zewnątrz. Uchwyt montażowy typu UL jest stosowany do montażu płytki przy drzwiach szklanych grubości 8...15mm. W przypadku na drzwi otwierających się do wewnątrz do montażu elektromagnesu stosuje się uchwyt montażowy typu ZL.

Nie bez znaczenia jest również fakt konieczności zastosowania urządzenia zamykającego samoczynnie przejście. Najczęściej bowiem ludzie przechodzący przez kontrolowane przejście zapominają zamknąć za sobą drzwi. W takim przypadku w grę wchodzą tzw. samozamykacze drzwiowe. Spotyka się zamykacze sprężynowe i hydrauliczne; zewnętrzne i wpuszczane. Dobre zamykacze mają regulację szybkości zamykania w ostatniej fazie ruchu (zatrzaskiwanie drzwi), aby można było uzyskać pewne zamykanie niedomkniętych drzwi.

7. Przyciski wyjścia awaryjnego

System kontroli dostępu musi uwzględniać również aspekty bezpieczeństwa. W razie zagrożenia (np. pożar) musi być zapewniona możliwość szybkiego opuszczenia obiektu bez większego nakładu siły oraz konieczności użycia klucza. Najprostszym rozwiązaniem jest stosowanie przycisków wyjścia awaryjnego. Przyciski takie są umieszczane w specjalnej obudowie za szybką, którą można łatwo wgnieść. Naciśnięcie takiego przycisku odcina napięcie zasilające rygiel elektromagnetyczny lub elektromagnes i powoduje otwarcie drzwi (albo innej przegrody). Całkowite odłączenie zasilania lub przepalenie przewodów również powodują odblokowanie przejścia.

W tym miejscu należy jednak zdecydowanie odradzić stosowanie kluczy za szybką. W sytuacji zagrożenia często pojawia się panika i skorzystanie z takiego klucza wcale nie jest łatwe. Uciekający może zranić się odłamkami szkła z szyby sięgając po klucze, klucz może mu się wyślizgnąć z rąk zanim zostanie włożony do zamka. Ponadto włożenie klucza do zamka może nie być możliwie z powodu napierających na drzwi spanikowanych ludzi. Zdarzają się również sytuacje, że brakuje odpowiedniego przedmiotu do zbicia szybki, że klucza nie ma w skrzynce lub klucz nie pasuje do zmienionej w trakcie użytkowania wkładki bębenkowej w zamku.

8. Zamki elektroniczne

Najprostszym w montażu systemem kontroli dostępu jest elektroniczny zamek drzwiowy. Jego konstrukcja powstała dzięki zintegrowaniu technologii mechanicznych zamków drzwiowych z technologią cyfrową. Po podaniu napięcia mechanizm zamka jest łączony z klamką. Przy braku napięcia sterującego naciskanie na klamkę nie powoduje otwarcia drzwi.

Zamek do drzwi i klucz nie są już tylko urządzeniami do otwierania i zamykania, ale także urządzeniami zapamiętującymi i programowalnymi. Zamki elektroniczne posiadają wiele funkcji niedostępnych wcześniej. Tradycyjne zamki mechaniczne są więc coraz częściej zastępowane przez zamki elektroniczne na karty chipowe lub zbliżeniowe oraz przez zamki z czytnikiem linii papilarnych. Dzieje się tak w hotelach i ośrodkach wypoczynkowych, biurach i firmach.

Zamki elektroniczne charakteryzują się kilkoma bardzo ważnymi zaletami:

- wysoki stopień bezpieczeństwa dzięki ogromnym ilościom kombinacji kodów (nie do podrobienia),

- w przypadku zagubienia lub kradzieży użytkownik otrzymuje nową zakodowaną kartę bez konieczności wymiany zamka (stara jest dezaktywowana),

- jedna karta może umożliwiać dostęp do wszystkich lub tylko części pomieszczeń biura, do parkingu itp.

Sterowane przez mikroprocesor zamki drzwiowe są wykonywane w wersji autonomicznej i sieciowej. Zamki autonomiczne nie wymagają żadnych elektrycznych połączeń z innymi elementami systemu. Są zasilane z własnego źródła zasilania - baterii alkalicznej, która wystarcza na kilka tysięcy operacji otwarcia i zamknięcia. Programowanie zamka odbywa się najczęściej za pomocą specjalnej karty, która umożliwia rejestrację nowych użytkowników w pamięci. Zamki w wersji sieciowej mogą być całkowicie sterowane za pomocą centralnego komputera. Taki system wymaga okablowania oraz oprogramowania do zarządzania. Wprowadzanie nowych użytkowników oraz kontrola czasu dostępu do pomieszczeń odbywa się za pomocą komputera. Wszystkie informacje o zdarzeniach (otwarciach drzwi) są rejestrowane w bazie danych programu. Taka baza danych to nie tylko ewidencja, to przede wszystkim możliwości różnorodnych analiz.

W hotelach elektroniczne zamki do drzwi ułatwiają pracę recepcji i są nowoczesną alternatywą w stosunku do rozwiązań mechanicznych. Każdy gość hotelowy otrzymuje kartę z dostępem do swojego pokoju i ewentualnie do określonych usług hotelowych (basen, sauna, parking itp.). Personel sprzątający ma dostęp do pokoi hotelowych tylko w ściśle określonych porach dnia. Kierownictwo hotelu i personel techniczny może mieć dostęp do wszystkich pokoi hotelowych i pomieszczeń gospodarczych bez ograniczeń czasowych. Możliwość odczytu historii otwarcia zamków zapewnia pełny nadzór nad pracą personelu. Rodzice z dziećmi śpiącymi w drugim pokoju mogą za pomocą tej samej karty otwierać oba pokoje. Ponadto dzięki zastosowaniu specjalnych czytników kart, w każdym pokoju możliwe jest oszczędzanie energii elektrycznej. Gdy gość hotelowy jest nieobecny w pokoju (brak karty w czytniku), wszystkie urządzenia elektryczne są automatycznie wyłączane.

Również w biurach zamki elektroniczne znajdują wiele zastosowań. Każdy pracownik otrzymuje kartę umożliwiającą dostęp do określonych pomieszczeń biurowych w określonym czasie. Kierownictwo ma dostęp do wszystkich pomieszczeń, włącznie z pomieszczeniami specjalnymi (np. pomieszczenie serwera lub archiwum) bez ograniczeń czasowych. Natomiast personel administracyjny może mieć dostęp tylko do wybranych pomieszczeń i tylko w określonych godzinach.

Autor: Aleksy Kordiukiewicz

Ofertę systemów kontroli dostępu wraz z opisami, fotografiami i kartami katalogowymi poszczególnych urządzeń można obejrzeć w katalogu internetowym AVAL.